Schnellstart

7 Minuten Lesezeit

Einführung

Die DocusnapSports GmbH, ein wachsendes Unternehmen im Bereich digitaler Sportdatenanalyse, betreibt mehrere Dateiserver zur Speicherung sensibler Team-, Leistungs- und Vertragsdaten. Nach einem internen Audit wird beschlossen, die Berechtigungsstruktur aller Datei-Freigaben zu prüfen, insbesondere:

- Welche Benutzer oder Gruppen besitzen direkt gesetzte Berechtigungen?

- Gibt es verwaiste SIDs, deaktivierte Konten oder übermäßig privilegierte Gruppen?

- Haben Mitarbeiter Zugriff auf Daten, die sie nicht benötigen?

Um diesen Anforderungen gerecht zu werden, wird die NTFS-Analyse in Docusnap365 eingesetzt.

Zielsetzung

Im Rahmen dieser Schnellstartanleitung werden folgende Kernanalysen durchgeführt:

- Die Inventarisierung von NTFS-Berechtigungen auf einem oder mehreren Dateiservern über das Docusnap Enterprise Gateway

- Die Auswertung explizit zugewiesener Rechte, um potenzielle Sonder- oder Ausnahmeberechtigungen zu identifizieren

- Die Detailanalyse einzelner Ordner, mit Fokus auf Freigabeberechtigungen, vererbte NTFS-Berechtigungen und explizit gesetzte Rechte

- Die Berechnung der effektiven Berechtigungen eines bestimmten Benutzers (Prinzipal), einschließlich Gruppenvererbungen und Freigaberegeln

- Die gezielte Filterung der Analyseergebnisse, um nur jene Verzeichnisse anzuzeigen, in denen ein Benutzer tatsächlich Zugriff hat

- Die Ableitung konkreter Maßnahmen für Audits, Rechtebereinigungen oder DSGVO-Auskunftsersuchen auf Basis der analysierten Daten

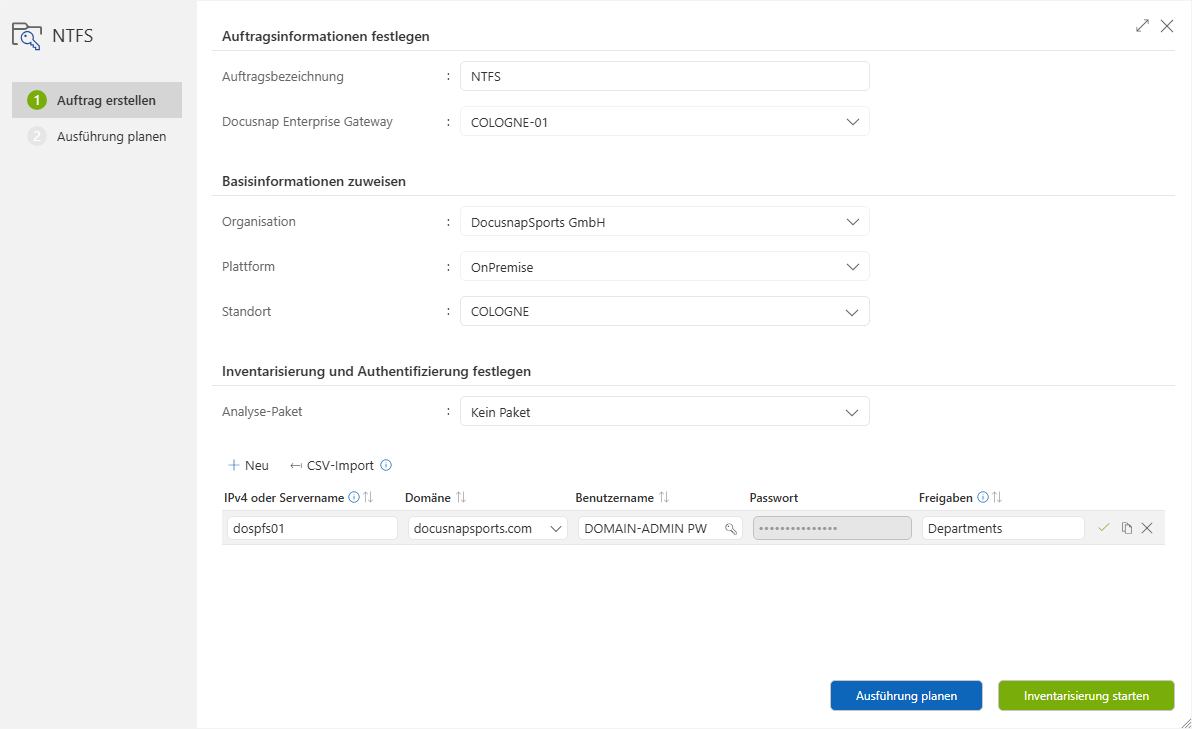

Schritt 1: NTFS-Inventarisierung starten

Ein interaktiver Auftrag wird im Bereich Inventarisierung > Analyse-Aufträge erstellt. Die Verbindung zum Zielsystem erfolgt über das Docusnap Enterprise Gateway.

Hinweis zur Berechtigungsstruktur:

Für die NTFS-Inventarisierung in Docusnap365 sind je nach Teilbereich unterschiedliche Berechtigungen notwendig:

- Freigabeermittlung & lokale Systemdaten - Erfordert administrative Berechtigungen auf dem Zielsystem (z. B. lokaler Administrator oder entsprechendes Domänenkonto)

- Active Directory (Benutzer, Gruppen, SIDs) - Erfordert lesende Berechtigungen im AD (z. B. standardmäßige Domänenbenutzerrechte)

- NTFS-Berechtigungen (ACLs auf Verzeichnissen und Dateien) - Erfordert lesenden Zugriff auf die Dateisystemstruktur – meist durch Gruppenmitgliedschaft in „Backup Operators“ oder spezifische Lese-/Sicherheitsberechtigungen

Für den Schnellstart sind lediglich folgende Informationen erforderlich:

- IP-Adresse oder Servername

- Domäne

- Benutzername

- Passwort

- Freigaben (kommagetrennt, z. B.

Finance$,HR$,Projects)

Nach Eingabe der Daten kann der Auftrag sofort gestartet oder optional für eine spätere Ausführung geplant werden.

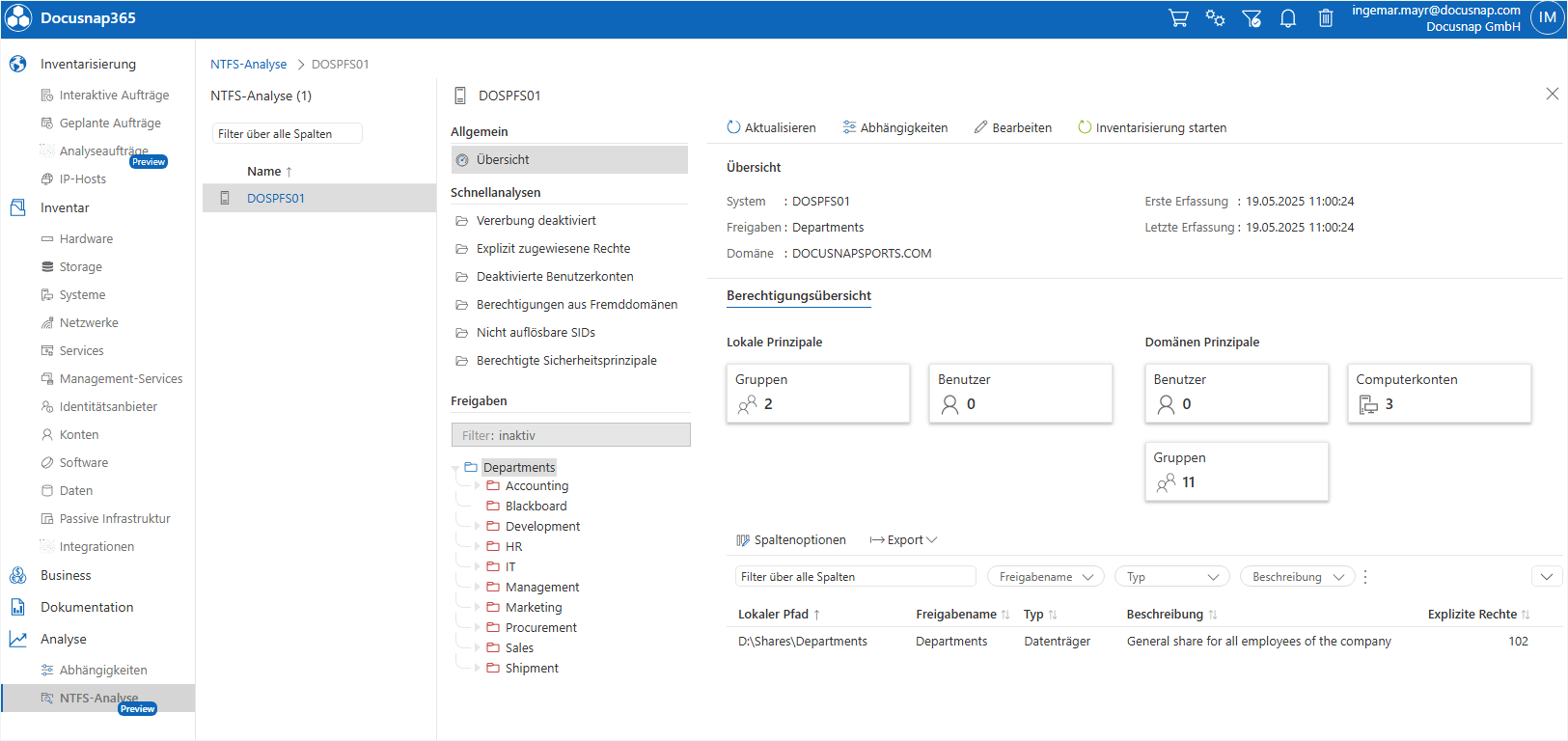

Schritt 2: Analyseergebnisse einsehen

Nach erfolgreicher Durchführung erscheint der Auftrag im Bereich Analyse > NTFS-Analyse. Die Übersicht zeigt alle bisher durchgeführten NTFS-Analysen als tabellarische Liste – inklusive Domäne, analysierter Freigaben, Erfassungszeitpunkt und Organisation.

Diese Ansicht dient als zentraler Einstiegspunkt für die weitere Analyse.

Ein Klick auf einen Eintrag öffnet die zugehörige Analyseansicht, in der Sie gezielt nach Ordnern, Benutzern und Sicherheitskontexten filtern sowie weiterführende Auswertungen durchführen können.

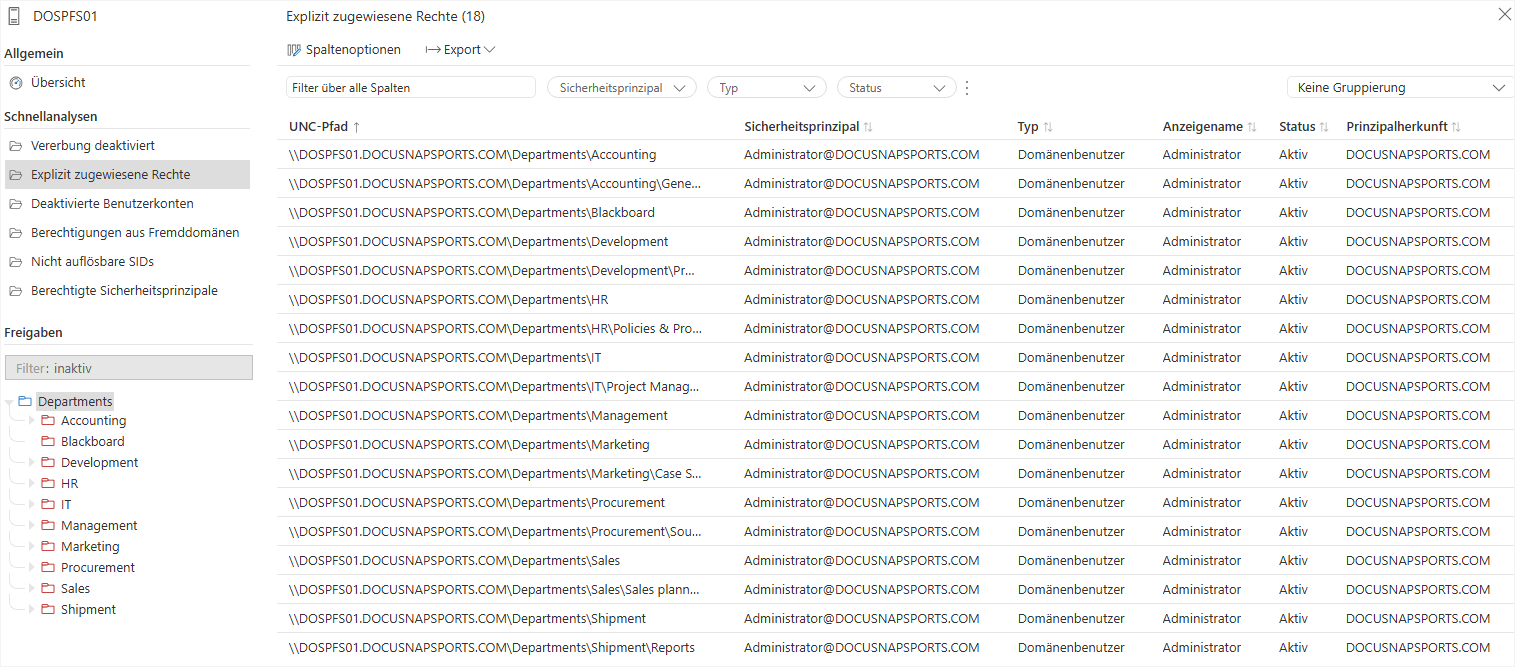

Schritt 3: Schnell-Analyse – Explizit zugewiesene Rechte

Über die Schnellanalyse „Explizit zugewiesene Rechte“ können gezielt Verzeichnisse identifiziert werden, bei denen direkte (nicht vererbte) Berechtigungen gesetzt wurden. Diese Sonderrechte weichen oft von standardisierten Berechtigungskonzepten ab – und stellen ein häufiges Einfallstor für Sicherheitslücken, Schattenberechtigungen oder Berechtigungswildwuchs dar.

Solche Berechtigungen entstehen häufig durch manuelle Ausnahmen, z. B. wenn Zugriffe kurzfristig durch den Helpdesk, Projektteams oder Abteilungsanforderungen eingerichtet wurden – oft ohne spätere Kontrolle oder Rückbau.

Die Analyse liefert eine tabellarische Übersicht aller explizit gesetzten Rechte – unabhängig davon, ob sie bewusst vergeben oder versehentlich gesetzt wurden.

Jede Zeile der Auswertung enthält u. a.:

- den UNC-Pfad zum betroffenen Ordner

- den Sicherheitsprinzipal (Benutzer oder Gruppe), dem das Recht gewährt wurde

- den Typ (z. B. Domänenbenutzer)

- den Status des Kontos (aktiv/inaktiv)

- die Herkunft des Prinzipals (Domäne)

Diese Übersicht kann durch Filterung nach Benutzername, Freigabepfad, Status oder Typ schnell eingegrenzt werden – z. B. um nur aktive Domänenbenutzer mit Rechten auf „HR“-Verzeichnisse anzuzeigen.

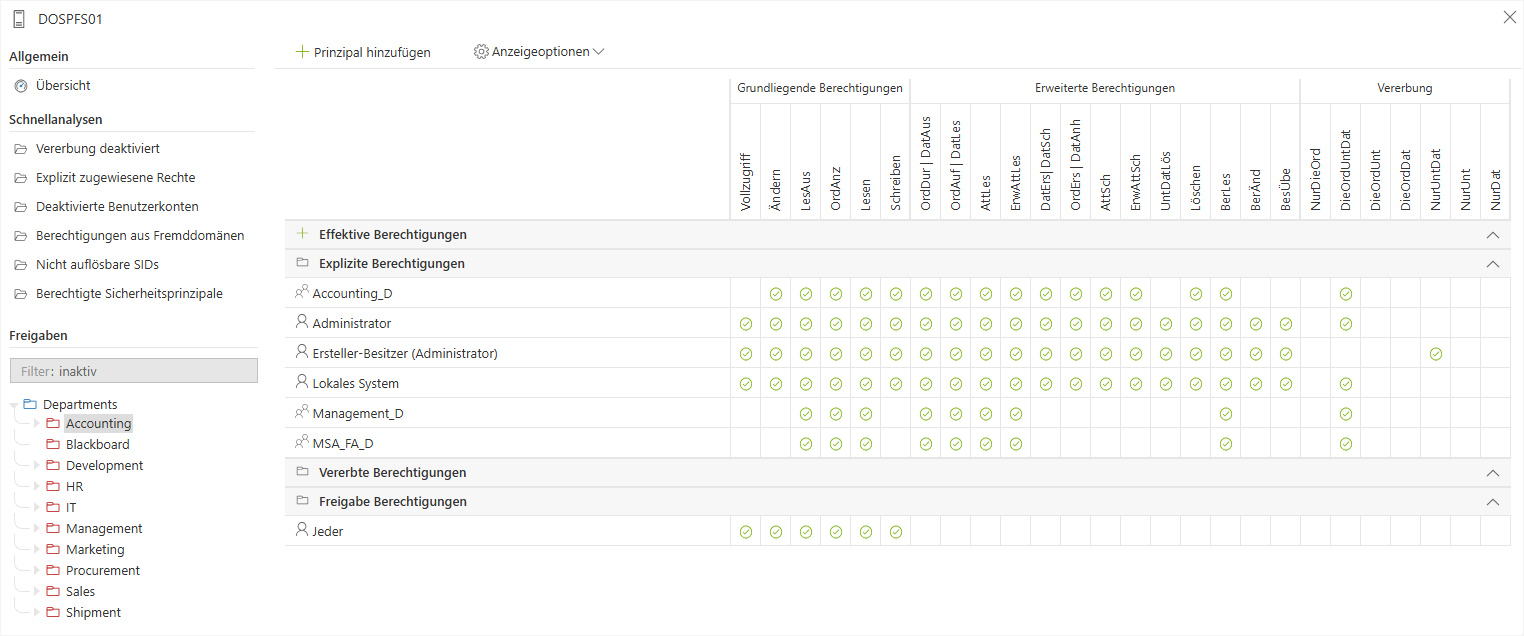

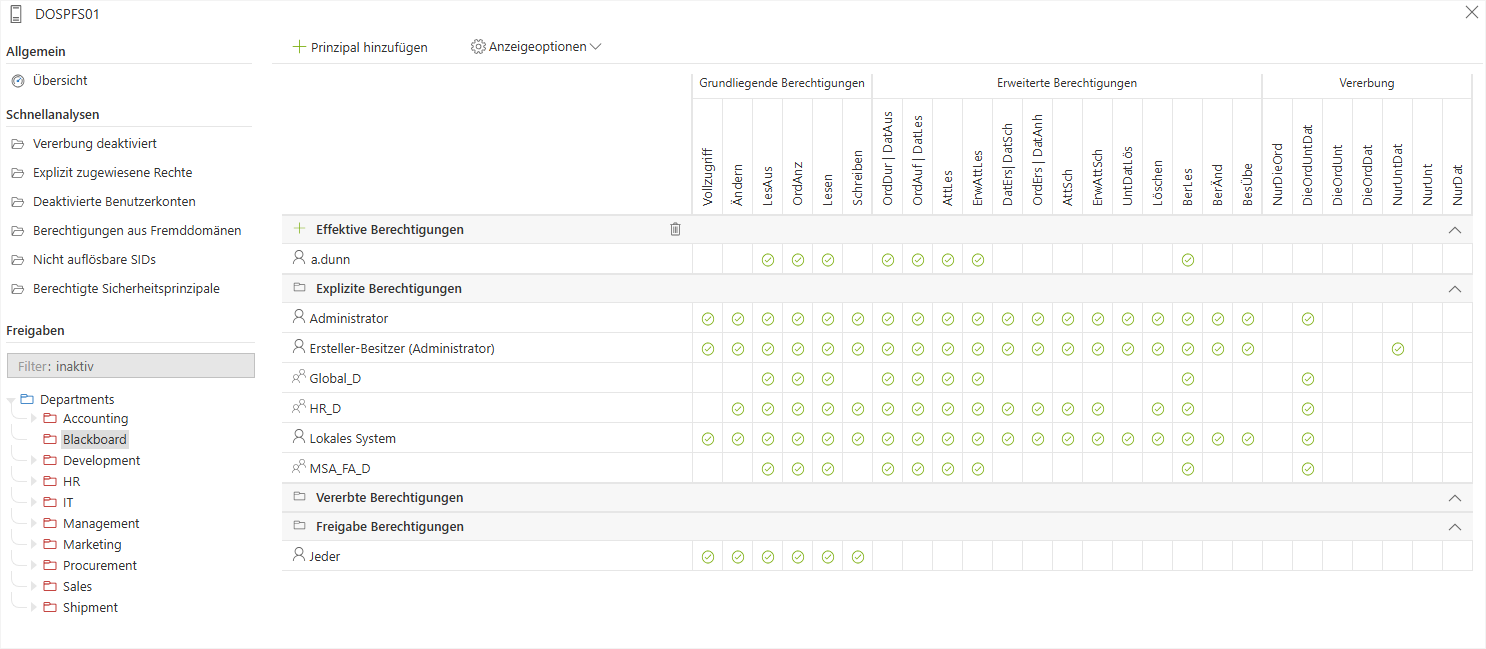

Schritt 4: Detailansicht eines Ordners

Ein Ordner mit vertraulichen Finanzdaten wird geöffnet. Die Detailansicht zeigt:

- Welche Rechte aus der Freigabe stammen

- Welche Berechtigungen geerbt wurden

- Welche explizit gesetzt sind

Um diese Detailansicht zu erreichen, wird im linken Bereich der Freigabenbaum aufgeklappt und der gewünschte Ordner ausgewählt. Nach der Auswahl erscheint auf der rechten Seite automatisch eine Berechtigungsmatrix, die alle gesetzten Rechte im Detail darstellt.

Diese Matrix gliedert sich in:

- Freigabeberechtigungen - Rechte auf Freigabeebene (z. B. via

\\server\share) - Vererbte NTFS-Berechtigungen - Aus übergeordneten Ordnern automatisch übernommene Rechte

- Explizit gesetzte NTFS-Berechtigungen - Direkt auf diesem Ordner definierte Zugriffsrechte

Die Rechte sind unterteilt in:

- Grundlegende Berechtigungen (z. B. Lesen, Ändern, Vollzugriff)

- Erweiterte Berechtigungen (z. B. Löschen, Attribute schreiben)

- Vererbungskontext (z. B. Nur dieser Ordner, Dieser und Unterordner etc.)

Für jede Kombination aus Benutzer (Prinzipal) und Recht zeigt ein Symbol, ob das Recht gewährt, verweigert oder nur eingeschränkt gilt.

Bedeutung der Haken-Symbole

| Symbol | Bedeutung |

|---|---|

| ✅ Grün | Die Berechtigung ist aktiv gewährt |

| ❌ Rot | Die Berechtigung wurde explizit verweigert |

| 🟠 Orange | Das Recht gilt nur für Unterordner, nicht für den aktuellen Ordner |

Diese visuelle Kodierung erleichtert die schnelle Beurteilung der Zugriffssituation. Orangefarbene Haken sind dabei ein Sonderfall: Sie zeigen an, dass ein Recht definiert ist, aber nicht auf den selektierten Ordner selbst wirkt, sondern nur auf dessen Unterstruktur.

Verweigerte Rechte (rot) überschreiben grundsätzlich gewährte Rechte – unabhängig von Gruppenzugehörigkeit oder Vererbung.

Diese strukturierte Ansicht ist die Grundlage für den nächsten Schritt: die Berechnung der effektiven Berechtigungen, bei der Freigabe-, Vererbungs- und explizite Rechte kaskadiert zusammengeführt werden.

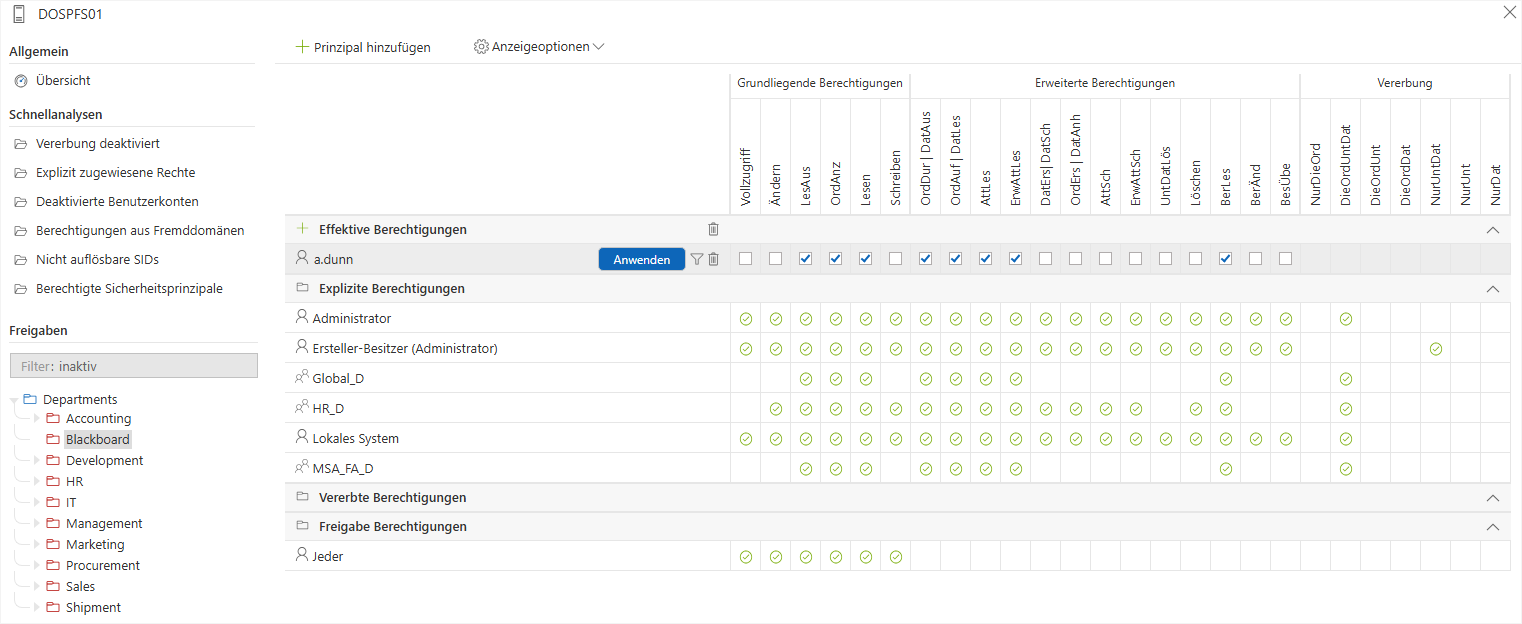

Schritt 5: Effektive Berechtigungen eines Benutzers analysieren

Ein Mitarbeiter wird unter „Prinzipal hinzufügen“ ausgewählt, um zu prüfen, ob dieser Zugriff auf sensible HR-Daten hat. Docusnap365 zeigt die effektiven Rechte des Benutzers – also jene Zugriffsrechte, die sich aus der Kombination aller Pfade, Gruppenmitgliedschaften und Vererbungsstrukturen tatsächlich ergeben.

Hierarchie der Berechtigungen

Die effektive Berechtigung eines Benutzers ergibt sich in Docusnap365 aus einer mehrstufigen, logisch kaskadierten Struktur:

Freigabeberechtigungen Steuern, ob überhaupt auf eine Freigabeebene zugegriffen werden darf. Sie wirken als erster Filter und können Berechtigungen einschränken, aber nicht erweitern.

Vererbte NTFS-Berechtigungen Gelten automatisch für untergeordnete Ordner, sofern keine explizite Vererbungsunterbrechung erfolgt ist. Sie stammen meist aus Gruppenberechtigungen auf höheren Ordnerebenen.

Explizit gesetzte NTFS-Berechtigungen Werden direkt auf dem analysierten Ordner definiert und setzen ggf. geerbte Rechte außer Kraft oder ergänzen diese gezielt.

Gruppenzugehörigkeiten Ein Benutzer kann Mitglied in mehreren Gruppen sein – direkt oder über verschachtelte Strukturen hinweg. Docusnap365 löst diese automatisch auf.

Durch die vollständige Auswertung dieser Ebenen – einschließlich indirekter Gruppenverknüpfungen – entsteht ein klares Bild der effektiven Berechtigungslage des ausgewählten Benutzers.

Die Darstellung erfolgt in der gewohnten Matrixansicht, mit grünen Haken bei wirksamen Rechten. So kann auf einen Blick erkannt werden, ob ein Benutzer zu viel, zu wenig oder genau die vorgesehenen Rechte hat.

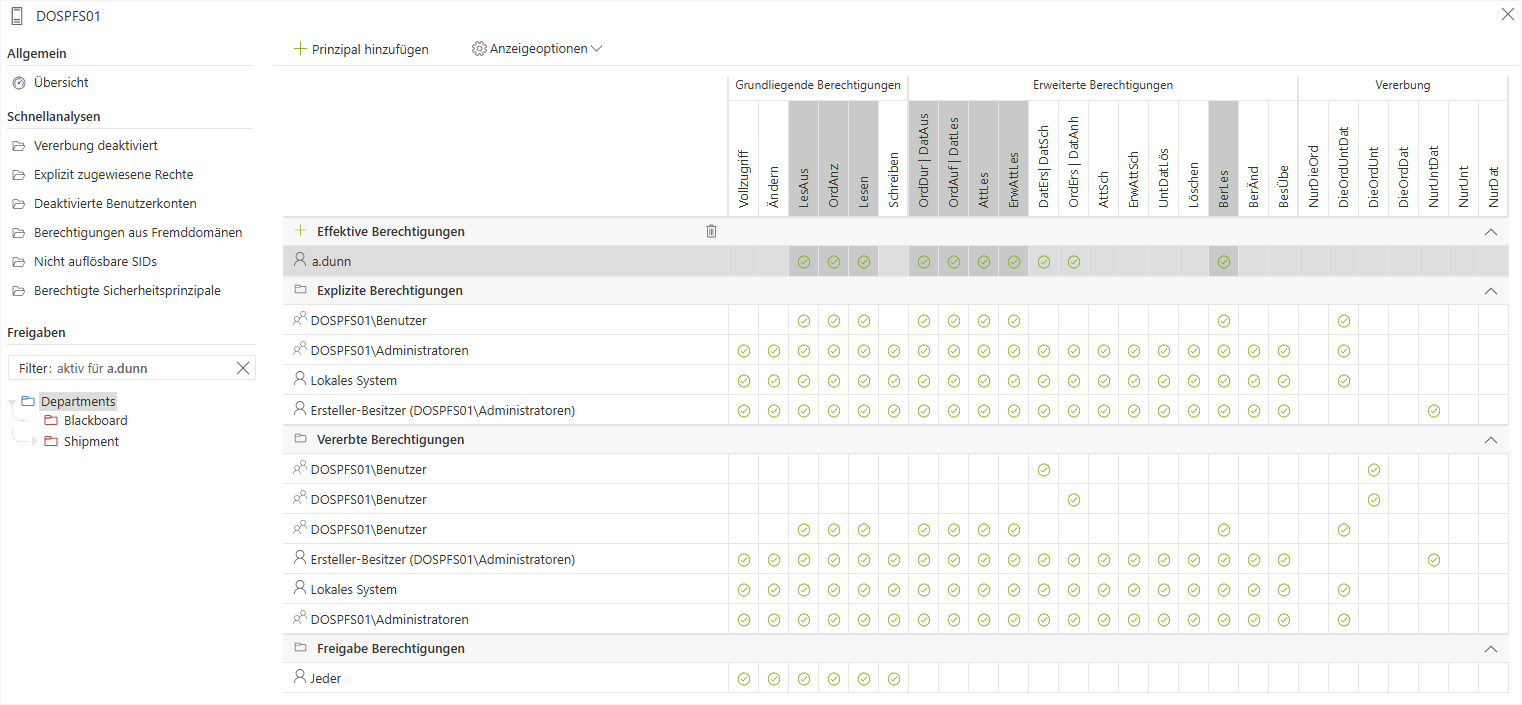

Schritt 6: Arbeiten mit Filtern

Um die Analyse gezielter durchzuführen, bietet Docusnap365 eine leistungsstarke Filterfunktion. Sie erlaubt es, die Anzeige auf relevante Ordner und Ergebnisse zu beschränken – insbesondere bei der Analyse effektiver Berechtigungen für einen bestimmten Benutzer.

Effektive Filterung nach Prinzipal

Nach Auswahl eines Benutzers über „Prinzipal hinzufügen“ kann im linken Bereich der Ansicht ein Filter aktiviert werden. Dieser sorgt dafür, dass im Freigabenbaum nur jene Verzeichnisse angezeigt werden, in denen der gewählte Benutzer tatsächlich effektive Berechtigungen besitzt.

Dadurch wird die Anzeige reduziert auf:

- Nur wirklich relevante Verzeichnisse

- Genaue Sicht auf potenziell kritische Ordner

- Deutliche Reduktion von Datenrauschen in großen Strukturen

Beispiel: Benutzer „a.dunn“

Im vorliegenden Fall wird der Benutzer a.dunn zur Analyse hinzugefügt. Nach Aktivierung des Filters werden nur jene Ordner im Baum angezeigt, auf die a.dunn tatsächlich Zugriffsrechte besitzt – etwa \\DOSPFS06\HR.

In der Matrix ist erkennbar, dass a.dunn in diesem Verzeichnis Leserechte und Teile erweiterter Berechtigungen besitzt – allerdings kein Änderungsrecht und keine Löschberechtigung.

Vorteil: Der Administrator sieht auf einen Blick, wo ein Benutzer Zugriff hat – ohne sich durch irrelevante Ordnerstrukturen klicken zu müssen.

Dieser Schritt ist besonders wichtig bei der Vorbereitung auf Audits, Rechtebereinigungen oder DSGVO-Auskunftsersuchen, da er gezielte Nachweise pro Benutzer ermöglicht – ohne Datenrauschen oder irrelevante Informationen.

Nach Aktivierung des Filters werden nur noch die Ordner angezeigt, die dem ausgewählten Benutzer und dem gefilterten Recht entsprechen

Ergebnis

Innerhalb kurzer Zeit konnte die DocusnapSports GmbH:

- Sicherheitsrisiken durch Sonderberechtigungen erkennen

- Verwaiste und inaktive Benutzerkonten mit Rechten identifizieren

- Nachvollziehen, wer effektiv auf sensible Verzeichnisse zugreifen kann

- Die Grundlage für eine gezielte Berechtigungsbereinigung schaffen

Die Analyseergebnisse bilden die Grundlage für gezielte Bereinigungsschritte – beispielsweise zur Entfernung verwaister oder überflüssiger Rechte und zur Umsetzung des Least-Privilege-Prinzips im Rahmen eines konsistenten IT-Sicherheitskonzepts.

Mit der NTFS-Analyse in Docusnap365 lassen sich wiederkehrende Audits, DSGVO-Auskunftsersuchen oder Migrationsprojekte fundiert und nachvollziehbar unterstützen.