Entra-ID-App-Registrierung

4 Minuten Lesezeit

Einführung

Durch die Registrierung einer Anwendung wird eine Vertrauensstellung zwischen Docusnap365 und Microsoft Entra ID als Identitätsanbieter hergestellt. Der Zugriff von Docusnap365 auf geschützte Microsoft-365-Ressourcen erfolgt über eine registrierte Anwendung.

In Docusnap365 gibt es zwei Methoden, um eine Entra-ID-App-Registrierung zum Tresor hinzuzufügen. Die erste Methode erlaubt die direkte Erstellung über Docusnap365. Die zweite Methode erfordert eine manuelle Erstellung im Azure-Portal. Ein Nachteil hierbei ist, dass die Berechtigungen einzeln konfiguriert werden müssen.

Entra-ID-App-Registrierung über Docusnap365

Für eine Entra-ID-App-Registrierung mittels Docusnap365 muss der Entra-ID-Benutzer Mitglied der “Globale Administratoren”-Gruppe sein. Authentifizierung und Autorisierung werden direkt über Microsoft Entra geregelt. Die Entra-ID-App-Registrierung ist über den Microsoft-365-Assistenten, den Bereich “Einstellungen” oder das Docusnap Enterprise Gateway möglich.

- App-Registrierung anlegen:

- Auf das Zahnradsymbol unten links klicken und zu “Einstellungen” > “Tresor” navigieren. Im Drop-down-Menü “Hinzufügen” die Option “Entra-ID-App erstellen” auswählen.

- Alternativ: Über den “Microsoft 365”-Inventarisierungsassistenten oder das Docusnap Enterprise Gateway registrieren.

- Daten im Dialogfenster eingeben:

- App-Name: Erlaubt die Eingabe von Buchstaben (a-z, A-Z, ä-ü, Ä-Ü), Sonderzeichen, Leerzeichen und Zahlen.

- Primäre Domäne/Mandanten-ID: Diese Informationen können im Azure-Portal unter “Microsoft Entra ID” nachgeschlagen werden.

- Gerätecode generieren:

- Auf “Gerätecode erstellen” klicken. Der Code wird automatisch in die Zwischenablage kopiert und kann auch manuell kopiert werden.

- Entra-ID-App verifizieren:

- Nach Klick auf “Entra ID App registrieren” öffnet sich ein neues Browser-Tab zur Eingabe des Gerätecodes.

- Anmeldung am Azure-Portal:

- Im Azure-Portal anmelden, um die App-Registrierung abzuschließen.

- Anmeldung bestätigen:

- Die “Anmeldung über Microsoft Azure CLI” bestätigen.

Nach Abschluss der Schritte erscheint ein neuer Eintrag für die registrierte App in der Tresor-Liste von Docusnap365.

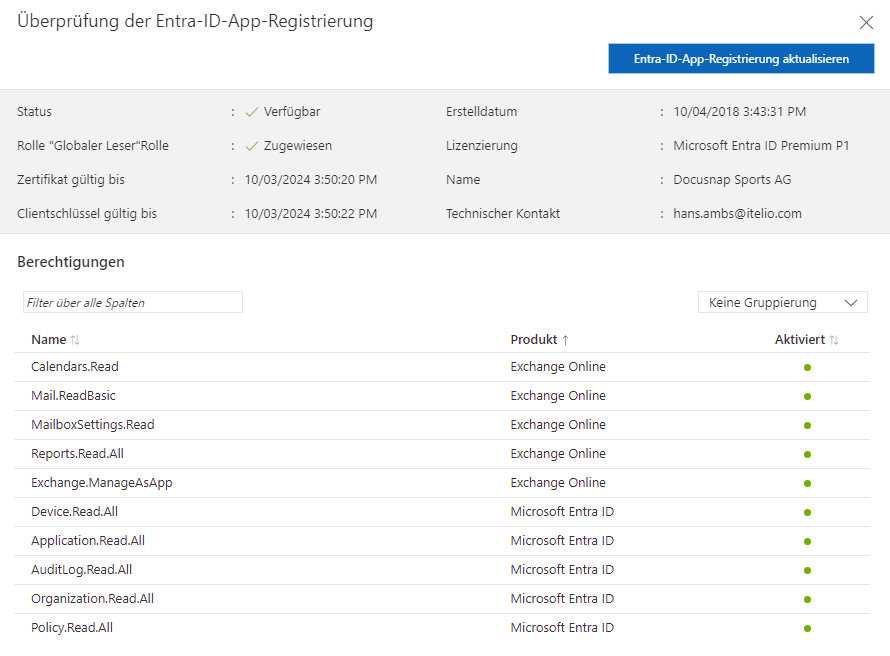

Entra-ID-App überprüfen

Die Überprüfung einer Entra-ID-App-Registrierung erlaubt es, Zertifikate, Schlüsselinformationen und Berechtigungen zu kontrollieren. Das Verfahren hierfür ist identisch mit dem Anlegen einer neuen App-Registrierung: Gerätecode generieren, Gerätecode verifizieren, im Azure-Portal anmelden und Anmeldung bestätigen.

Entra-ID-App aktualisieren

Bei der Erstellung von Entra-ID-App-Registrierungen sichern wir diese stets mit einem Zertifikat und Clientschlüsseln. Aktuell vergeben wir nur die Berechtigungen, die zur Inventarisierung erforderlich sind, gemäß dem Prinzip: “So wenig wie möglich, so viel wie nötig”. Bei Erweiterungen könnten zusätzliche Berechtigungen erforderlich werden. Sowohl Zertifikate, Clientschlüssel als auch Berechtigungen können bei Bedarf aktualisiert werden. Das Verfahren hierfür ist identisch mit dem Anlegen einer neuen App-Registrierung: Gerätecode generieren, Gerätecode verifizieren, im Azure-Portal anmelden und die Anmeldung bestätigen.

Manuelle Erstellung einer “Entra-ID-App-Registrierung”

- App-Registrierung manuell anlegen:

- Auf das Zahnradsymbol unten links klicken und zu “Einstellungen” > “Tresor” navigieren. Im Drop-down-Menü “Hinzufügen” die Option “Entra-ID-App-hinzufügen” auswählen.

- Daten im Dialogfenster eingeben:

- App-Name: Erlaubt die Eingabe von Buchstaben (a - z, A - Z, ä - ü, Ä - Ü), Sonderzeichen, Leerzeichen und Zahlen.

- Primäre Domäne/Mandanten-ID: Diese Informationen können im Azure-Portal unter “Microsoft Entra ID” nachgeschlagen werden.

- Anwendungs (client) ID: Diese Informationen können im Azure-Portal bei der manuelle erstellten App-Registrierung nachgeschlagen werden.

- Zertifikat und Zertifikatspasswort: Das bei der App-Registrierung verwendete Zertifikat und entsprechende Passwort.

- Clientschlüssel: Der Clientschlüssel ist nur einmalig bei der Erstellung der App-Registrierung ersichtlich.

Für die Herstellung einer Verbindung sind folgende Informationen aus der “Entra-ID-App-Registrierung” notwendig:

- “Primäre Domäne/Mandanten-ID:”

- “Anwendungs-ID (Client)”

- “Clientschlüssel”

Die Registrierung einer Anwendung wird über das Azure-Portal (portal.azure.com), im Bereich Microsoft Entra ID unter dem Menüpunkt “App-Registrierung” durchgeführt.

Registrieren einer Anwendung

API-Berechtigungen

Für den Zugriff auf eine geschützte Ressource wie beispielsweise Teams-Informationen oder SharePoint-Webseiten benötigt Docusnap365 die Autorisierung des Ressourcenbesitzers. Docusnap365 braucht für die Inventarisierung von Microsoft 365 nur lesenden Zugriff. Die nachfolgende Tabelle listet alle benötigten Berechtigungen auf. Fehlen einzelne Berechtigungen führt dies lediglich dazu, dass die Informationen nicht vollständig inventarisiert werden können.

| API/Permission Name | Type | Description |

|---|---|---|

| AppCatalog.Read.All | Application | Read all app catalogs |

| Application.Read.All | Application | Read all applications |

| AuditLog.Read.All | Application | Read all audit log data |

| Calendars.Read | Application | Read calendars in all mailboxes |

| ChannelMember.Read.All | Application | Read the members of all channels |

| Device.Read.All | Application | Read all devices |

| DeviceManagementApps.Read.All | Application | Read Microsoft Intune apps |

| DeviceManagementConfiguration.Read.All | Application | Read Microsoft Intune device configuration and policies |

| DeviceManagementManagedDevices.Read.All | Application | Read Microsoft Intune devices |

| Directory.Read.All | Application | Read directory data |

| Files.Read.All | Application | Read files in all site collections |

| Mail.ReadBasic | Application | Read basic mail in all mailboxes |

| MailboxSettings.Read | Application | Read all user mailbox settings |

| Organization.Read.All | Application | Read organization information |

| Policy.Read.All | Application | Read your organization’s policies |

| Reports.Read.All | Application | Read all usage reports |

| RoleManagement.Read.Directory | Application | Read all directory RBAC settings |

| SecurityActions.Read.All | Application | Read your organization’s security actions |

| SecurityAlert.Read.All | Application | Read all security alerts |

| SecurityEvents.Read.All | Application | Read your organization’s security events |

| SecurityIncident.Read.All | Application | Read all security incidents |

| SharePointTenantSettings.Read.All | Application | Read SharePoint and OneDrive tenant settings |

| Sites.Read.All | Application | Read items in all site collections |

| Team.ReadBasic.All | Application | Get a list of all teams |

| TeamMember.Read.All | Application | Read the members of all teams |

| TeamSettings.Read.All | Application | Read all teams’ settings |

| TeamsTab.Read.All | Application | Read tabs in Microsoft Teams. |

| TeamworkDevice.Read.All | Application | Read Teams devices |

| TeamworkTag.Read.All | Application | Read tags in Teams |

| User.Read.All | Application | Read all users’ full profiles |

| UserAuthenticationMethod.Read.All | Application | Read all users’ authentication methods |